本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

漏洞描述

2021年4月14日,互联网上公开了一份Chrome V8引擎远程代码执行0day漏洞POC,攻击者可通过构造特制web页面并诱导受害者访问来利用此漏洞获得远程代码执行。

Google Chrome是由Google开发的免费网页浏览器。许多第三方浏览器使用Chromium内核,这些浏览器同样会受该0day漏洞影响。

影响版本

Google Chrome <= 90.0.4430.72

Pentest | Note | Security

本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

2021年4月14日,互联网上公开了一份Chrome V8引擎远程代码执行0day漏洞POC,攻击者可通过构造特制web页面并诱导受害者访问来利用此漏洞获得远程代码执行。

Google Chrome是由Google开发的免费网页浏览器。许多第三方浏览器使用Chromium内核,这些浏览器同样会受该0day漏洞影响。

Google Chrome <= 90.0.4430.72

本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

2021年04月13日,发现国外安全研究发布了Chrome 远程代码执行 0Day的POC详情~

Google Chrome: <=89.0.4389.114

基与chrome内核的其他浏览器

本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

Sudo是一个功能强大的工具,其允许普通用户执行root权限命令,大多数基于Unix和Linux的操作系统都包含sudo。

2021年01月26日,sudo被披露存在一个基于堆的缓冲区溢出漏洞(CVE-2021-3156,该漏洞被命名为“Baron Samedit”),可导致本地权限提升。

当sudo通过-s或-i命令行选项在shell模式下运行命令时,它将在命令参数中使用反斜杠转义特殊字符。但使用-s或 -i标志运行sudoedit时,实际上并未进行转义,从而可能导致缓冲区溢出。只要存在sudoers文件(通常是 /etc/sudoers),攻击者就可以使用本地普通用户利用sudo获得系统root权限。

安全研究人员于1月26日公开披露了此漏洞,并表示该漏洞已经隐藏了近十年。

经常有时候需要测试MAC的一些软件,所以就想着用VM来安装黑苹果来进行一些软件的测试。

1 | 操作系统:Windows 10 10.0.18363 |

可参考官方安全公告:https://cwiki.apache.org/confluence/display/WW/S2-007

S2-007的利用场景比较苛刻,要求对提交的参数配置了验证规则并对提交的参数进行类型转换的时候会造成OGNL表达式的执行。

这个漏洞的成因在于,在Struts2中,关于表单我们可以设置每个字段的规则验证,如果类型转换错误时,就会进行错误的字符串拼接,通过闭合引号导致OGNL的语法解析。

可参考官方安全公告:https://cwiki.apache.org/confluence/display/WW/S2-004

攻击者可以使用双重编码的url和相对路径来遍历目录结构并下载“静态”内容文件夹之外的文件。

可参考官方安全公告:https://cwiki.apache.org/confluence/display/WW/S2-003

POC:

1 | login.action?('\u0023context[\'xwork.MethodAccessor.denyMethodExecution\']\u003dfalse')(bla)(bla)&('\u0023myret\[email protected]@getRuntime().exec(\'calc\')')(bla)(bla) |

可参考官方安全公告:https://cwiki.apache.org/confluence/display/WW/S2-002

通过官网的安全公告,我们大概知道问题是出在标签<s:url>和 <s:a>标签

中,如下是我们的index.jsp代码

1 | <%@ taglib prefix="s" uri="/struts-tags" %> |

可参考官方安全公告:https://cwiki.apache.org/confluence/display/WW/S2-001

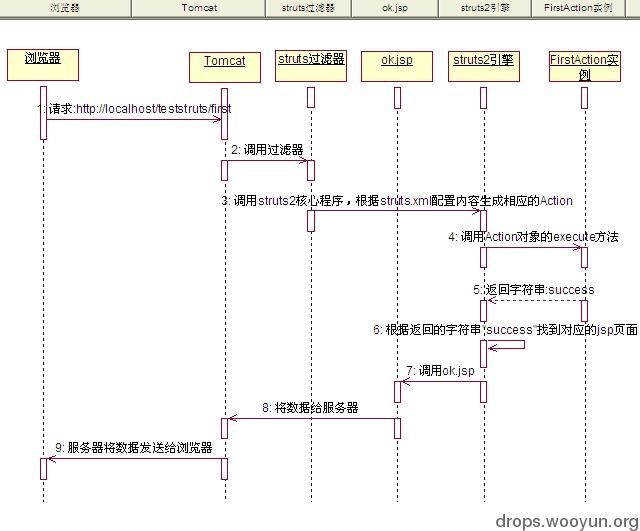

在HTTP请求被Struts2处理时,首先读取web.xml文件,这个是网站配置文件,里面有个过滤器,叫:org.apache.struts2.dispatcher.ng.filter.StrutsPrepareAndExecuteFilter然后这个过滤器执行完之后,会经过一系列的拦截器,这些拦截器可以是默认的,也是可以用户自定义的。

Struts2请求处理流程(来自攻击JavaWeb应用[5]):

1 | 这里科普几个概念 |